什么是webshell

WebShell是一种通过Web服务器提供的服务来实现远程控制的恶意代码或脚本。它通常被攻击者上传到目标Web服务器上,以便于远程执行命令、管理文件、甚至控制整个服务器。WebShell本质上是一种后门,允许攻击者在被攻击的服务器上保持持续的访问和控制。

一、WebShell的定义与特点

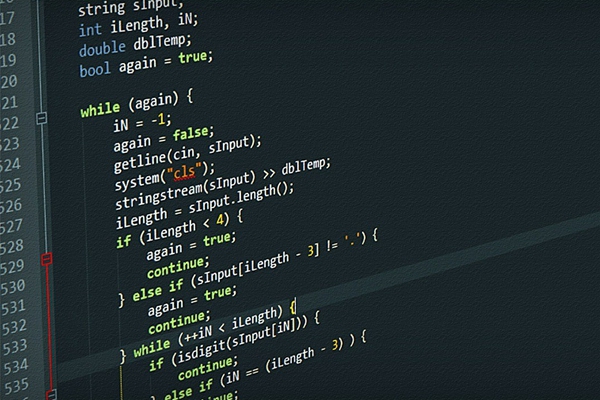

WebShell是一种能够通过HTTP协议与Web服务器进行交互的恶意脚本。它可以用多种编程语言编写,如PHP、ASP、JSP、Perl等。其主要特点包括:

隐蔽性强:WebShell通常伪装成普通的Web页面或文件,难以被发现。

控制力强:通过WebShell,攻击者可以执行系统命令、上传下载文件、管理数据库等。

跨平台性:由于WebShell是基于Web服务器的脚本,其可以在不同操作系统上运行。

持久性:一旦上传成功,WebShell通常会被攻击者用于长时间控制目标服务器。

二、WebShell的工作原理

WebShell的工作原理主要包括以下几个步骤:

上传WebShell:攻击者利用Web服务器的漏洞,如文件上传漏洞、远程代码执行漏洞等,将WebShell上传到服务器上。

执行WebShell:通过访问WebShell文件的URL,攻击者可以在服务器上执行脚本代码。

远程控制:WebShell接收攻击者发送的指令,并在服务器上执行相应操作,如执行系统命令、读取文件内容、修改数据库数据等。

隐藏痕迹:攻击者可能会对WebShell进行加密或混淆处理,以避免被发现。同时,还可能通过修改服务器日志等手段隐藏入侵痕迹。

三、WebShell的类型

WebShell可以分为以下几种类型:

简单命令执行型:这种WebShell主要用于执行系统命令,获取服务器信息。常见的命令有ls、cat等。

文件管理型:这种WebShell具有文件上传、下载、删除、修改等功能,可以方便地管理服务器文件。

数据库管理型:这种WebShell可以直接操作数据库,如执行SQL查询、修改数据库数据等。

综合型:这种WebShell功能较为全面,集成了命令执行、文件管理、数据库操作等多种功能。

四、WebShell的防护措施

为了防止WebShell的上传和执行,可以采取以下防护措施:

安全编码:在开发Web应用程序时,遵循安全编码规范,避免代码中出现漏洞,如文件上传漏洞、远程代码执行漏洞等。

权限控制:严格控制服务器上的文件和目录权限,防止未经授权的文件上传和执行。

输入验证:对用户输入的数据进行严格验证,防止恶意代码通过输入数据注入到服务器上。

日志监控:定期检查服务器日志,发现和分析异常访问行为,及时采取应对措施。

防火墙和入侵检测系统:部署Web应用防火墙(WAF)和入侵检测系统(IDS),实时监控和防御Web攻击行为。

定期扫描:使用安全扫描工具定期扫描服务器,发现并清除潜在的WebShell文件。

五、WebShell检测与响应

一旦怀疑服务器上存在WebShell,应采取以下措施进行检测和响应:

文件扫描:使用安全工具扫描服务器文件系统,查找可疑文件。常用的工具有ClamAV、LMD(Linux Malware Detect)等。

日志分析:分析Web服务器日志,查找异常访问记录,如频繁的POST请求、未知来源的访问等。

内存检测:通过内存检测工具分析服务器内存中的可疑进程和连接,检测WebShell的存在。

隔离服务器:发现WebShell后,立即隔离受感染的服务器,防止攻击者进一步入侵和扩散。

清除恶意文件:删除所有检测到的WebShell文件,并修复存在漏洞的Web应用程序代码。

恢复系统:根据备份数据恢复受感染的系统,确保系统回到正常运行状态。

WebShell作为一种常见的Web攻击手段,对服务器安全构成了严重威胁。通过了解WebShell的定义、工作原理、类型、防护措施以及检测与响应方法,企业和组织可以更加有效地保护其Web服务器免受WebShell攻击。在实际操作中,应结合多种安全技术和工具,建立全面的安全防护体系,确保服务器和应用程序的安全性。

Web应用防火墙(WAF)

WebShell是一种通过Web服务器提供的服务来实现远程控制的恶意代码或脚本。它通常被攻击者上传到目标Web服务器上,以便于远程执行命令、管理文件、甚至控制整个服务器。WebShell本质上是一种后门,允许攻击者在被攻击的服务器上保持持续的访问和控制。

一、WebShell的定义与特点

WebShell是一种能够通过HTTP协议与Web服务器进行交互的恶意脚本。它可以用多种编程语言编写,如PHP、ASP、JSP、Perl等。其主要特点包括:

隐蔽性强:WebShell通常伪装成普通的Web页面或文件,难以被发现。

控制力强:通过WebShell,攻击者可以执行系统命令、上传下载文件、管理数据库等。

跨平台性:由于WebShell是基于Web服务器的脚本,其可以在不同操作系统上运行。

持久性:一旦上传成功,WebShell通常会被攻击者用于长时间控制目标服务器。

二、WebShell的工作原理

WebShell的工作原理主要包括以下几个步骤:

上传WebShell:攻击者利用Web服务器的漏洞,如文件上传漏洞、远程代码执行漏洞等,将WebShell上传到服务器上。

执行WebShell:通过访问WebShell文件的URL,攻击者可以在服务器上执行脚本代码。

远程控制:WebShell接收攻击者发送的指令,并在服务器上执行相应操作,如执行系统命令、读取文件内容、修改数据库数据等。

隐藏痕迹:攻击者可能会对WebShell进行加密或混淆处理,以避免被发现。同时,还可能通过修改服务器日志等手段隐藏入侵痕迹。

三、WebShell的类型

WebShell可以分为以下几种类型:

简单命令执行型:这种WebShell主要用于执行系统命令,获取服务器信息。常见的命令有ls、cat等。

文件管理型:这种WebShell具有文件上传、下载、删除、修改等功能,可以方便地管理服务器文件。

数据库管理型:这种WebShell可以直接操作数据库,如执行SQL查询、修改数据库数据等。

综合型:这种WebShell功能较为全面,集成了命令执行、文件管理、数据库操作等多种功能。

四、WebShell的防护措施

为了防止WebShell的上传和执行,可以采取以下防护措施:

安全编码:在开发Web应用程序时,遵循安全编码规范,避免代码中出现漏洞,如文件上传漏洞、远程代码执行漏洞等。

权限控制:严格控制服务器上的文件和目录权限,防止未经授权的文件上传和执行。

输入验证:对用户输入的数据进行严格验证,防止恶意代码通过输入数据注入到服务器上。

日志监控:定期检查服务器日志,发现和分析异常访问行为,及时采取应对措施。

防火墙和入侵检测系统:部署Web应用防火墙(WAF)和入侵检测系统(IDS),实时监控和防御Web攻击行为。

定期扫描:使用安全扫描工具定期扫描服务器,发现并清除潜在的WebShell文件。

五、WebShell检测与响应

一旦怀疑服务器上存在WebShell,应采取以下措施进行检测和响应:

文件扫描:使用安全工具扫描服务器文件系统,查找可疑文件。常用的工具有ClamAV、LMD(Linux Malware Detect)等。

日志分析:分析Web服务器日志,查找异常访问记录,如频繁的POST请求、未知来源的访问等。

内存检测:通过内存检测工具分析服务器内存中的可疑进程和连接,检测WebShell的存在。

隔离服务器:发现WebShell后,立即隔离受感染的服务器,防止攻击者进一步入侵和扩散。

清除恶意文件:删除所有检测到的WebShell文件,并修复存在漏洞的Web应用程序代码。

恢复系统:根据备份数据恢复受感染的系统,确保系统回到正常运行状态。

WebShell作为一种常见的Web攻击手段,对服务器安全构成了严重威胁。通过了解WebShell的定义、工作原理、类型、防护措施以及检测与响应方法,企业和组织可以更加有效地保护其Web服务器免受WebShell攻击。在实际操作中,应结合多种安全技术和工具,建立全面的安全防护体系,确保服务器和应用程序的安全性。

Web应用防火墙(WAF)

堡垒机